Shadowsocks是一个用于网络代理的开源加密传输协议,也可以指实现这个协议的各种应用程序。它被设计用于帮助用户绕过网络审查,并能提供一定程度的隐私或匿名性。

Shadowsocks安全吗?

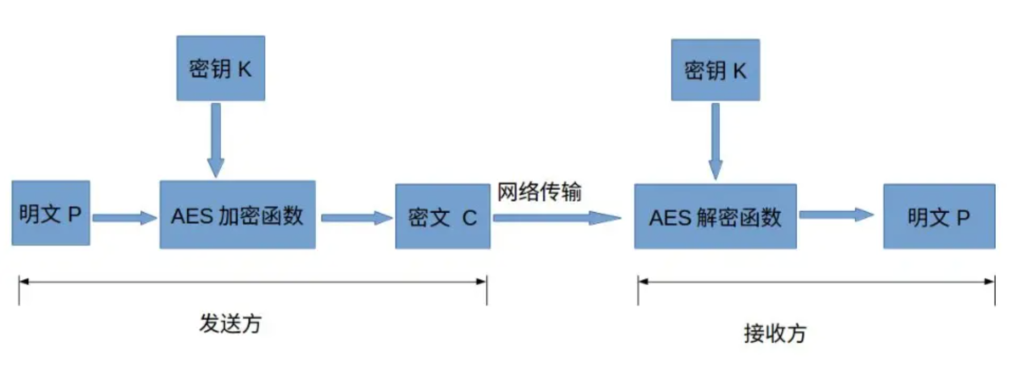

👉我们从Shadowsocks常用的加密方式AES-128-GCM来分析。

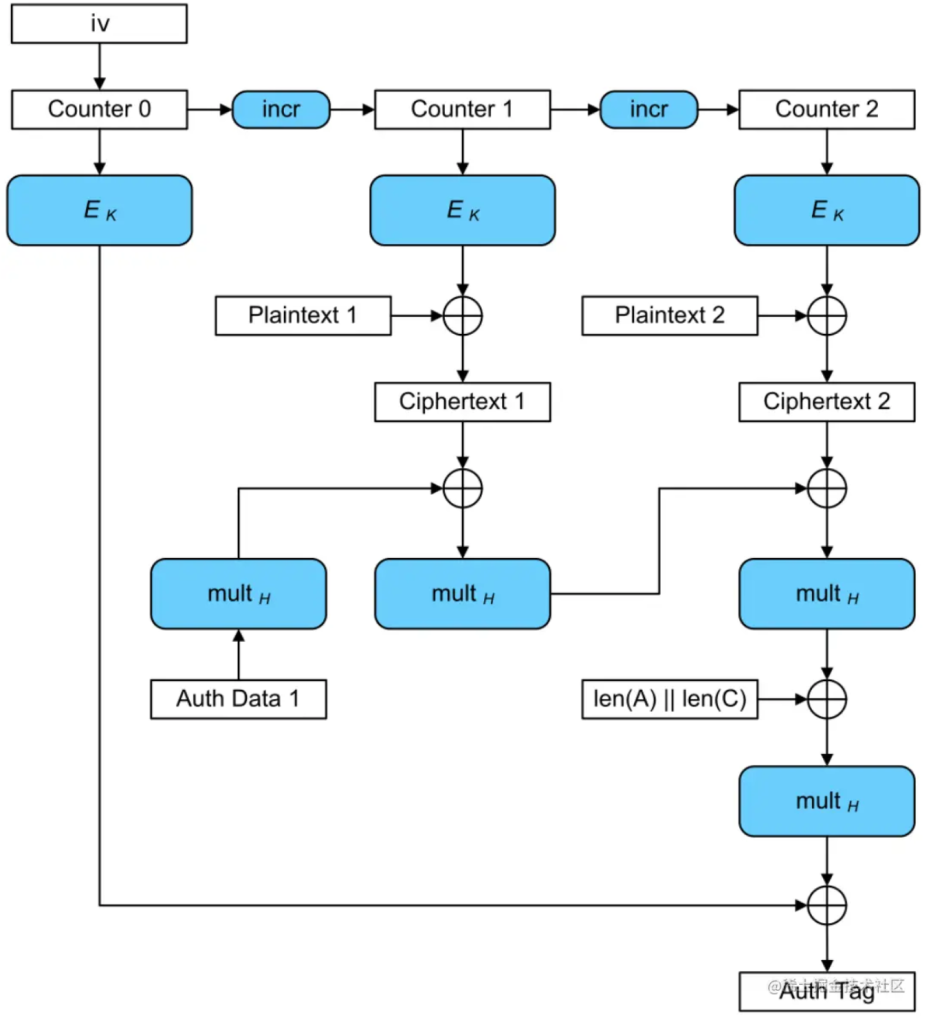

AES-128-GCM 是一种加密方式,是高级加密标准(AES)和伽罗华乘法计数器(GCM)的组合。AES 是一种广泛使用的加密标准,128 表示密钥长度为 128 位。GCM 是一种认证加密操作模式,它同时提供了加密和数据源认证两种功能,也就是说,它不仅保护了数据的隐私,还保护了数据的完整性。

至于安全性,AES-128-GCM 是目前被广泛认为是安全的加密方式。AES-128 位的密钥长度已经足够强大,即使是使用目前最强大的计算机,也需要花费极其长的时间(比宇宙的年龄还要长)才能破解。GCM 模式也被认为是安全的,它可以防止篡改数据。

然而,值得注意的是,虽然 Shadowsocks 结合 AES-128-GCM 可以提供强大的加密,但它并不能提供完全的匿名性。例如,网络服务提供商或监视者可能无法看到你的数据内容,但他们仍然可以看到你在何时与何处发送了数据。此外,如果 Shadowsocks 的服务器端设置不当,也有可能泄露用户信息。因此,对于需要高度匿名性的用户,可能需要结合使用其他的隐私工具,如 Tor。

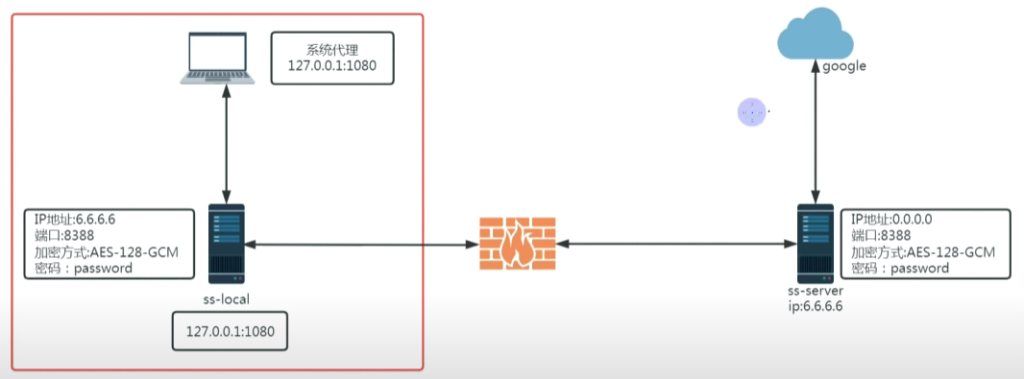

数据包的传输过程

假如我访问在A客户端使用shadowsocks aes-128-gcm 代理,访问某个https网站,这个过程数据包是什么样的?

让我们假设你正在使用 Shadowsocks 客户端 A,该客户端使用 AES-128-GCM 加密,并通过 Shadowsocks 服务器 B 访问某个HTTPS网站 C。

- 当你在客户端 A 发起对网站 C 的 HTTPS 请求时,请求会首先被 Shadowsocks 客户端加密。这里使用的是 AES-128-GCM 加密方式。Shadowsocks 客户端会生成一个随机的密钥(也就是会话密钥),并使用这个密钥来加密你的请求数据。

- 加密后的数据会被发送到 Shadowsocks 服务器 B。这个数据包中包括加密的请求数据和用于解密数据的会话密钥。

- Shadowsocks 服务器 B 收到数据包后,会使用会话密钥解密你的请求数据,然后将原始的 HTTPS 请求发送到目标网站 C。

- 网站 C 收到你的 HTTPS 请求后,会生成一个响应,并通过HTTPS加密这个响应。

- Shadowsocks 服务器 B 收到来自网站 C 的 HTTPS 响应后,会用同样的会话密钥加密这个响应,然后将加密后的响应发送回 Shadowsocks 客户端 A。

- Shadowsocks 客户端 A 收到来自服务器 B 的数据包后,会用会话密钥解密这个数据包,然后将解密后的 HTTPS 响应展示给你。

这个过程中有两层加密:一层是 Shadowsocks 使用的 AES-128-GCM 加密,另一层是 HTTPS 本身的 SSL/TLS 加密。这两层加密都保证了你的数据在传输过程中的安全性。

不过要注意,虽然这个过程可以保护你的数据不被窃听,但你的网络服务提供商仍然可以看到你正在使用 Shadowsocks,也可以看到你的数据流量大小和流量模式,只是看不到具体的数据内容。

解密的可能性

网络服务提供商有多少概率能解密我的数据包?

网络服务提供商解密你使用 Shadowsocks 和 AES-128-GCM 加密的数据包的概率极其微小。这是因为 AES-128 是一种非常强大的加密算法,即使是使用最先进的计算机,也需要数百年甚至更长的时间才有可能破解。这就意味着,对于现实中的攻击者来说,破解这种加密的可能性几乎是零。

但是,这并不意味着你的网络活动就完全安全了。尽管网络服务提供商可能无法直接解密你的数据,但他们仍然可以通过其他方式获取你的一些信息。例如,他们可以分析你的流量模式,推断出你可能正在访问的网站类型或服务。他们也可以看到你的数据包是发送到哪个 IP 地址的,从而知道你正在使用哪个 Shadowsocks 服务器。如果这个服务器的运营者没有正确地配置他们的系统,或者如果他们主动配合网络服务提供商,那么网络服务提供商可能还可以获取更多的信息。

总结

因此,Shadowsocks 和 AES-128-GCM 可以提供很好的数据安全性,但如果你需要保护你的网络活动免受所有可能的监视,建议考虑配合其他的隐私工具使用,如Tor 或其他的匿名浏览工具。